Realizando el OSCP en 2020.

¿Que es OSCP?

Si te dedicas al mundo de la seguridad informática seguramente has escuchando mencionar las temidas 4 letras, O.S.C.P que hacen referencia a Offensive Security Certified Professional.

En pocas palabras es una certificación la cual tiene un enfoque profundamente técnico para entender las principales tareas que se deben de realizar en pruebas penetración en redes y aplicaciones web.

Para mas referencia e información sobre esta certificación se puede visitar el siguiente enlace PWK-OSCP

Mi experiencia con OSCP

Yo tenia al menos 2 años de estar planeando tomar el curso de certificación pero por diferentes cuestiones no lo hacia hasta que platicando con mi socio en el glamour de Las Vegas dentro del marco de DEFCON 27 (Agosto 2019), aunado a unas palabras retadoras de un persona que respeto mucho (que si lee esto debe de saber quien es), tomé la decisión y dije este año es el bueno.

El proceso de registro es sencillo, ingresas a la pagina de registro, llenas los datos que se te pide y luego tienes que escoger el paquete que vas a comprar, en mi caso yo compre el paquete de 90 días ya que tenía esa inseguridad sobre la dificultad de los laboratorios y el examen.

Una vez que haces la compra te llega el correo con los datos necesarios para iniciar el laboratorio y la fecha en que escogiste que va iniciar, ya con la experiencia de haber pasado el proceso recomiendo que antes de empezar los laboratorios leer a conciencia el material del curso y los videos y hacer una lista de todos los ejercicios que vienen en él.

Yo aún tome el curso en la versión anterior en la que eran 35 ejercicios requeridos, la versión nueva trae 120 ejercicios que al menos 100 son requeridos para el reporte de laboratorio que te da 5 puntos extras en tu calificación final.

¿Qué tal están los laboratorios?

Desde mi punto de vista hay que definir cual es el objetivo que tienes en mente, si quieres aprender, al menos pienso que tienes que tratar de resolver la mayor cantidad de máquinas que puedas, si ya tienes experiencia en la industria podrías enfocarte en aprender nuevas técnicas y resolver las maquinas mas complicadas.

La versión de curso que me toco resolver constaba de al menos 54 máquinas de las cuales pude resolver 53, en esta parte debo ser sincero, yo compre una extensión de 3 meses más ya que por motivos de trabajo no pude dedicarle tiempo, casi mes y medio y uno de mis objetivos era comprometer todas las máquinas del laboratorio.

A lo largo del recorrido por las máquinas del laboratorio puedo hacer las siguiente recomendaciones.

Enumerar todo y me refiero a:

- Enumerar DNS (el nombre de la máquina suele tener relación en la forma de explotarla).

- Escanear todos los puertos.

- Aprender a usar los NSE scripts de Nmap.

- Ver versiones de servicios.

- Intentar el admin:admin, root:root.

- Enumerar directorios.

- Ver el código html de la paginas expuestas, luego da indicios de por donde empezar.

- Usar searchsploit para buscar exploits.

- Tratar de usar la menor cantidad de veces metasploit.

- Aprender a explotar vulnerabilidades como LFI y RFI.

Cuando se logra hacer una ejecución de código remoto en la máquina empieza la fase de elevar de privilegios en la cual hay muchas técnicas y es bueno hacer una lista de cheatsheets de estas técnicas para ir intentando paso por paso.

En esta parte lo que a mi se me hizo mas útil es usar scripts como:

Algo que observé y se me hizo una referencia para resolver maquinas en el laboratorio y en el examen es:

- Ningún exploit va funcionar a la primera ni con parámetros por default, siempre van a tener que sufrir una modificación.

- El staff de Offensive Security son un grupo de trolls en la fabricación de máquinas pero una vez que vas entendiendo su forma de pensar entiendes que todo tiene una solución solo es ir siguiendo el rastro que han dejado.

- Si no sale con rockyou.txt o los diccionarios que vienen con Kali Linux por default, no es por ahí el camino.

Un parte muy importante es decidir como vas a documentar todos tus hallazgos, para el reporte de laboratorio tienes que documentar 10 máquinas teniendo en cuenta que en ninguna se tienen que repetir exploits.

Una vez que elevaste privilegios tienes que hacer el proceso de post-explotación (NO SEAS FLOJO), ya que la información que obtengas te va a ayudar a comprometer otras máquinas, mis recomendaciones para este punto son:

- Busca archivos que tengan la extensiones: xlsx, txt, xml, o bien palabras que tengan: password, credentials, unattendend, etc.

- Extrae los archivos SAM (Microsoft) y shadow (Linux), recomiendo almacenarlos.

- Usa el CrackPot de Offensive Security, ya que hay varias contraseñas decifradas.

- Revisa logs de:

- Servidores web

- Servidores de correo

- Sistema operativo.

- Relaciona el nombre de la máquina con los servicios que esta corriendo.

- Piensa como un administrador de sistema y/o como un usuario.

- Trata de desarrollar el pensamiento lateral, no caigas en el overthinking a veces hay cosas mas sencillas de lo que uno cree.

- Intenta Pass-The-Hash :).

- HAZ UN DICCIONARIO CON TODAS LAS CREDENCIALES QUE HAZ ENCOTRADO.

Foros / IRC.

Los foros son útiles cuando uno se atora con una máquina, ya que siempre vas a encontrar publicaciones como My 2 cents, dance to root, priv esc tips, yo los use varias veces para ver si iba por el camino correcto, aquí hay que recalcar que la supervisión sobre los spoilers es dura, los administradores están constantemente borrando o modificando las publicaciones.

Mis recomendaciones en el uso de los foros es:

- Si quieres aprender y tienes tiempo, primero date de topes contra la pared.

- Observa la fecha de las publicaciones muchas veces hay maquinas que han cambiado de IP o las rotan y muchos de los consejos no coinciden con la máquina que estas tratando de explotar.

- Si llegas a la red de admin a parte de que vas a sentir un tremendo gusto, puede que ciertas publicaciones ya sean viejas :(.

En mi caso yo no hice uso del IRC por el hecho de que he escuchado muchos comentarios que es el principal canal por donde Offensive Security te transmite el mantra de OSCP ... TRY HARDER.

Túneles y pivoteo.

Esta es una parte sumamente importante para la resolución de los laboratorios y si quieres llegar al siguiente nivel, aprende a usar el protocolo SSH para crear túneles cifrados, aprende a utilizar SSHUTTLE y no le tengas miedo al inception, en esta parte solo diré esto, ya que si entro a detalles puedo caer en spoilers ;).

Maquinas interesantes.

Cada máquina tiene un nombre y si vez en los foros existe un recurrente comentario sobre los 4 jefes que normalmente son:

- gh0st

- pain

- humble

- sufferance

Estas máquinas se caracterizan por tener una complejidad mas alta que las demás pero son sumamente interesantes de resolver ya que te dan una idea del mindset de Offensive Security.

En mi opinión hay otras máquinas que también son difíciles de resolver por 2 factores, se encuentran en la red de admin y por lo tanto no hay mucha información de como resolverlas, yo agregaría a esa lista:

- luigi.

- jack.

Preparación para el examen

¿Ataques de ansiedad? ... ¿Dondé?, llega el momento en que tienes que agendar tu fecha de examen, hay personas que te recomiendan que la agendes desde que empiezas los laboratorios ya que luego las fechas están saturadas, en mi caso lo agende cuando terminé el reporte de laboratorio.

Recomendaciones previas:

- Consigue una buena conexión de internet , si puedes tener dos de diferente proveedor es mejor.

- Conectate 20 minutos antes de la hora en que agendaste el examen.

- Usa una máquina virtual con Kali linux ya que te vas a conectar a su VPN para el examen, en mi caso yo use una máquina con una instalación de Kali linux en el host y tuve un poco de problemas con la red al principio del examen.

- Usa una cámara web externa a la de laptop, si se puede que tenga una extensión USB, ya que los que el staff de Offensive Security te pide que les muestras que nadie este abajo de tu escritorio y que tu estés solo en el cuarto a lo largo de las 24 horas.

- Prepara mucho café y mucha paciencia 😉

- La herramienta de vigilancia corren en Google Chrome.

Realización del examen

Desde mi punto de vista el examen es sumamente psicológico, ya que si lograste resolver mas de 45 maquinas en el laboratorio, creo que tienes muchas posibilidades de pasarlo solo es mantener la cabeza fría y ser sumamente observador.

Mi examen empezó a la 1:00 PM y según yo había creado una estrategia para que a las 5:00 PM ya tuviera al menos 2 máquinas comprometidas, pero la triste realidad fue que hasta las 11:00 PM pude comprometer la primera máquina y así subsecuentemente hasta tener 3 máquinas comprometidas a las 7:00 AM.

En mi examen logre conseguir los 70 puntos requeridos ya que resolví 2 maquinas de 25 puntos y 1 máquina de 20.

Por el acuerdo de confidencialidad de Offensive Security, nadie puede revelar información de la resolución del examen, pero si puedo hacer las siguiente recomendaciones:

- Practica muy cabrón el Buffer Overflow, pero muy CABROOOOOON.

- Hazle caso al tu olfato de pentester que adquiriste en los laboratorios, te aseguro que te guiará.

- Documenta, documenta, documenta.

- Toma descansos ya que llega un punto en el que uno se satura y empieza a hacerse preguntas como: ¿Porqué pago dinero para sufrir?, ¿Realmente me debo de dedicar a esto de la seguridad?, ¿Tal vez sea mejor emprender un negocio de tacos? :).

Una vez que se cumplen las 23 horas con 45 minutos, la conexión de la VPN se corta y el vigilante en turno se despide de ti y finaliza la sesión, para ese momento debes de tener todas tus notas y capturas de pantalla correctamente guardadas en tu disco duro ;).

Creación del reporte

Se tienen que leer muy a detalle los requerimientos del reporte ya que si te falta algo puede ser penalizado dentro del puntaje.

Mis principales recomendaciones:

- Pon las capturas de pantalla mas importantes junto con los comandos que usaste de manera que se pueda hacer copy/paste.

- Detalla muy bien los pasos del Buffer Overflow, no olvides ningún paso.

- Pon mucha atención en el proceso de cifrado de los dos reportes y en sus nombres.

Yo me basé en la siguiente plantilla:

¿Y luego?

Ya que subiste los dos archivos comprimidos y cifrados a la plataforma de Offensive Security, tienes que esperar 10 días hábiles para recibir el correo electrónico sobre si pasaste o no pasaste.

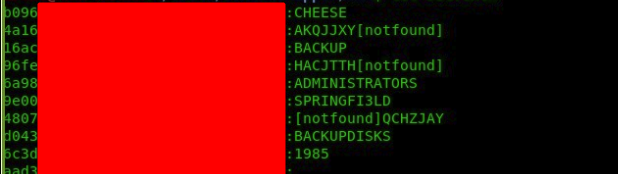

Crackeando SAMS & SHADOW

En la ultima semana mi socio y yo hemos estado optimizando un cluster de tarjetas gráficas para poder crackear passwords y se nos ocurrió hacer pruebas con todos los archivos que obtuve del laboratorio y salieron muchas cosas interesantes, lastima que esas maquinas ya no tienen los mismas contraseñas.

Conclusión.

En lo personal me divertí mucho solucionado las máquinas en laboratorio puedo destacar ciertos aspectos:

- Obtuve nuevos conocimientos.

- Los conocimientos que había practicado en proyectos de trabajo los reafirme.

- Abrió mi interés en el proceso de post-explotación y las herramientas que existen para poder hacer las cosas mas silenciosas.

- Fue un reto interesante.

También opino que es una certificación que te enseña lo esencial y es apenas la punta del iceberg, pero te deja esa espinita clavada en la mente de seguir estudiando y aprendiendo.

Espero que otras personas que le apasionan estas cosas se atrevan a hacer la certificación y cuenten su experiencias.

Agradecimientos

Quiero agradecer:

- En especial a mi socio y compañero de muchas batallas @Infrn0.

- También en especial a la banda del chat OSCP - Enumera bien ellos saben quienes son:

- @HL_MX por hacer sus comentarios retadores y como él dice "sembrar la idea".

- @arphanetx por hechar ánimos y buenas vibras ;).

MUCHAS GRACIAS